備註:目前僅支援購買企業版的用戶使用,不論使用雲端版或私有主機。

有關各版本功能差異,可以參考我們的價目表說明。

針對非企業版的用戶,您可以使用 LDAP 通訊協定來進行 AD 整合,但僅限於專業版以上且裝在私有主機的用戶可以使用,設定說明請參考這篇文件(目前只有英文說明)。

完成設定後,資料庫的使用者就可以透過 Active Directory 來使用單一登入進入 Ragic。

如果要透過 Azure AD 設定 SAML SSO 登入,請參考這篇。

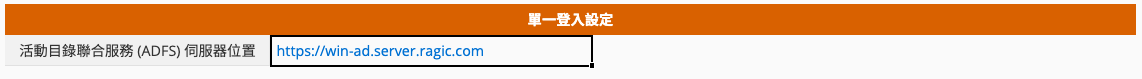

第一步:於公司設定的最下方,請填入您的 ADFS 伺服器的位置。

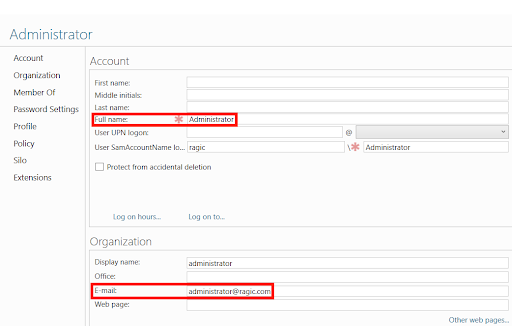

第二步:在使用 AD 來建立新的使用者時,請注意每個使用者都必須填入他們的 Email。這裡填入的 Email 將會用來認證及分辨您資料庫內的使用者(Name ID)。

備註:這些 Email 都不能是存在於任何其他的 Ragic 資料庫的使用者帳號。

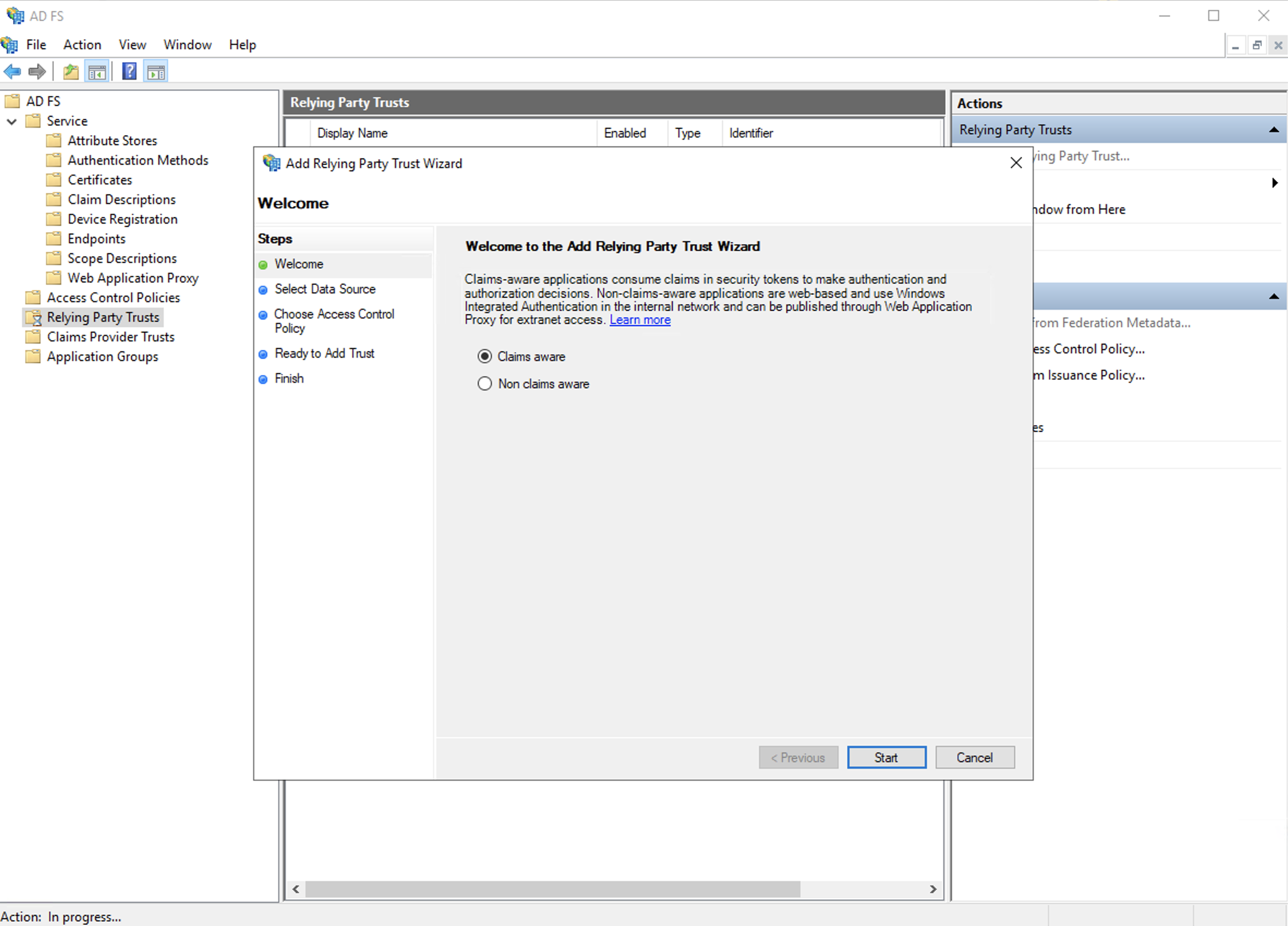

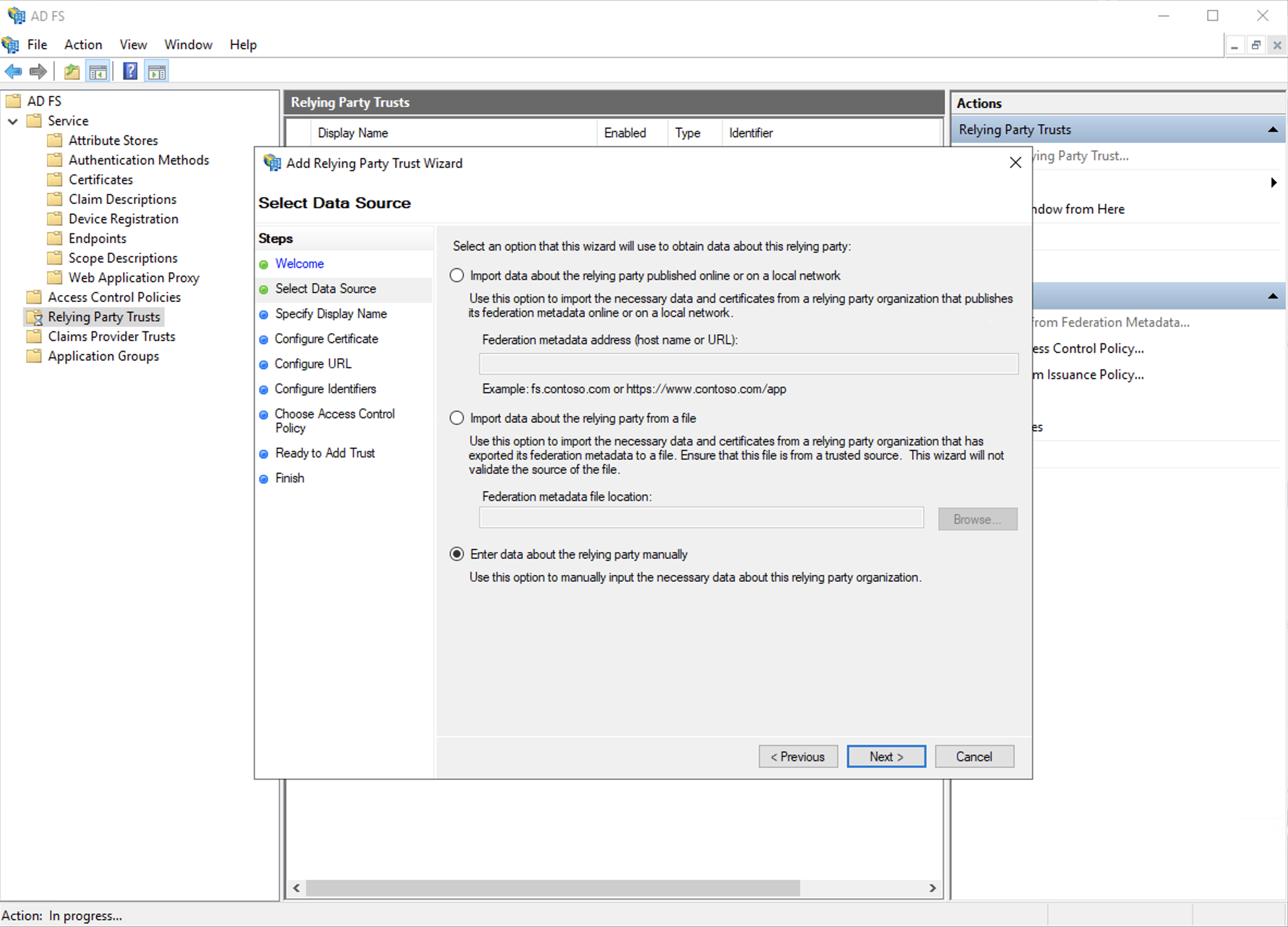

第三步:於 ADFS 上選擇新增 Replying Party Trust。請遵照以下步驟來完成這部分的設定。

a. 選擇預設的選項「Claim Aware」。

b. 選擇第三個選項「enter data about the relying party manually」。

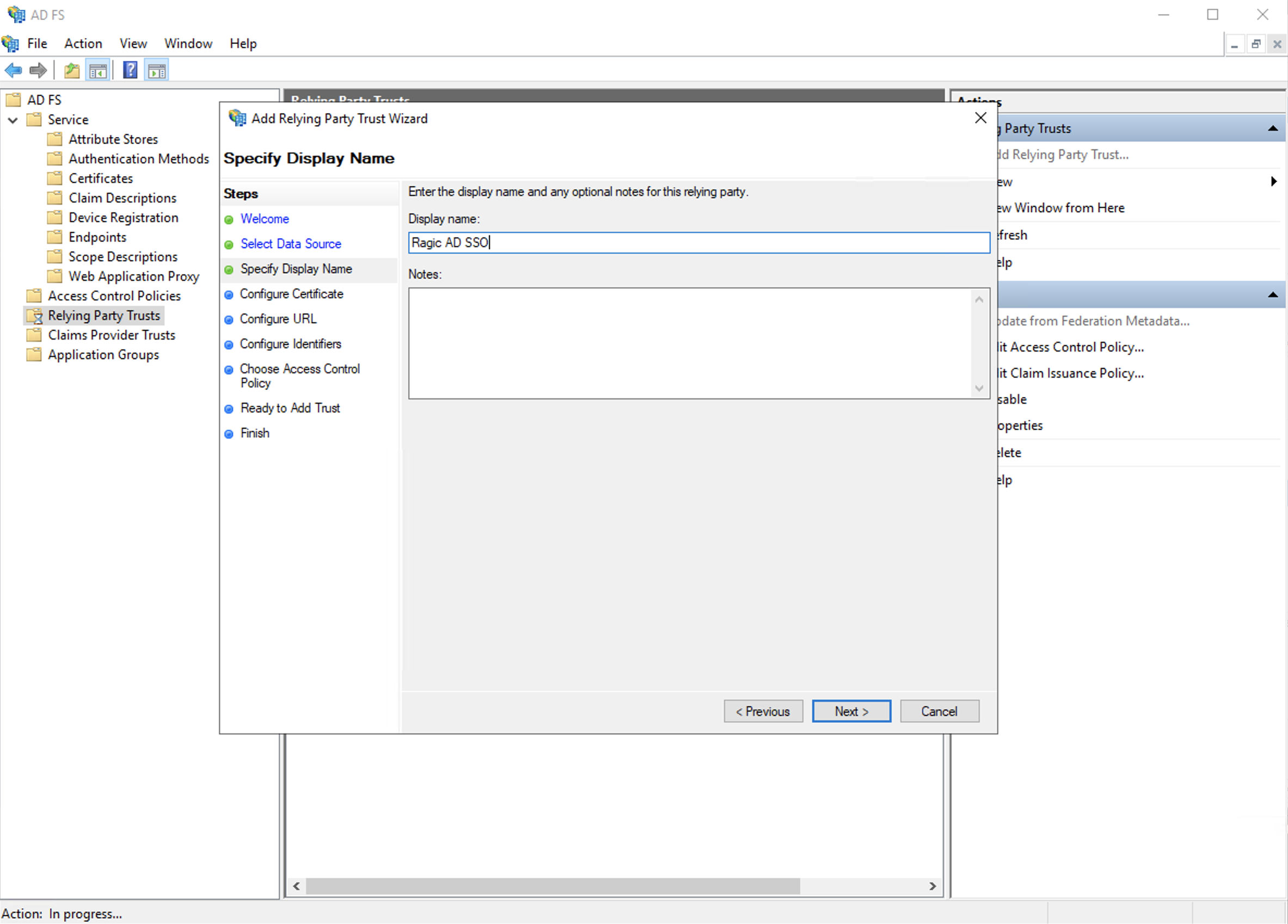

c. 輸入您的 Display Name。

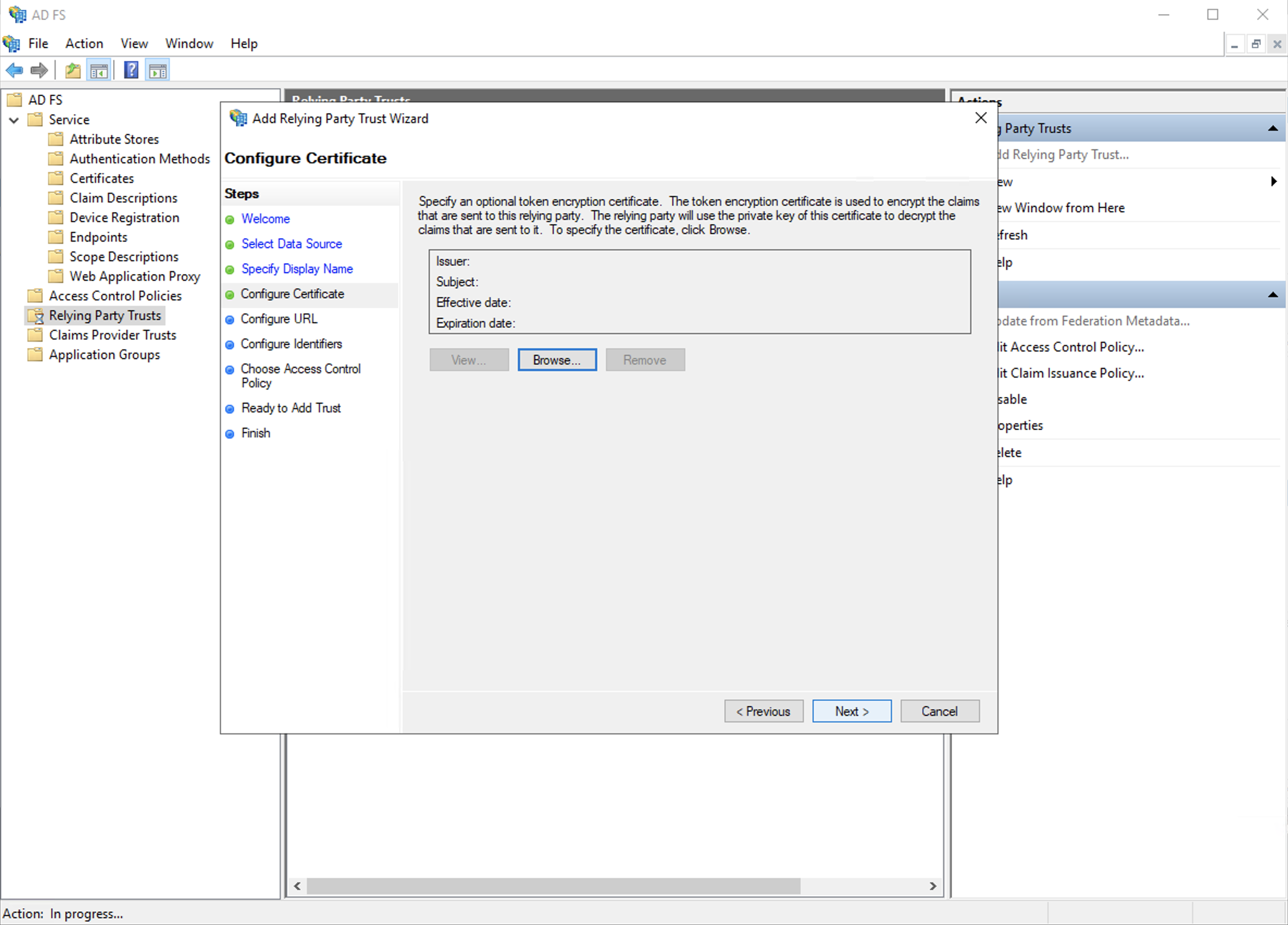

d. 按下 Next 來跳過加密設定。

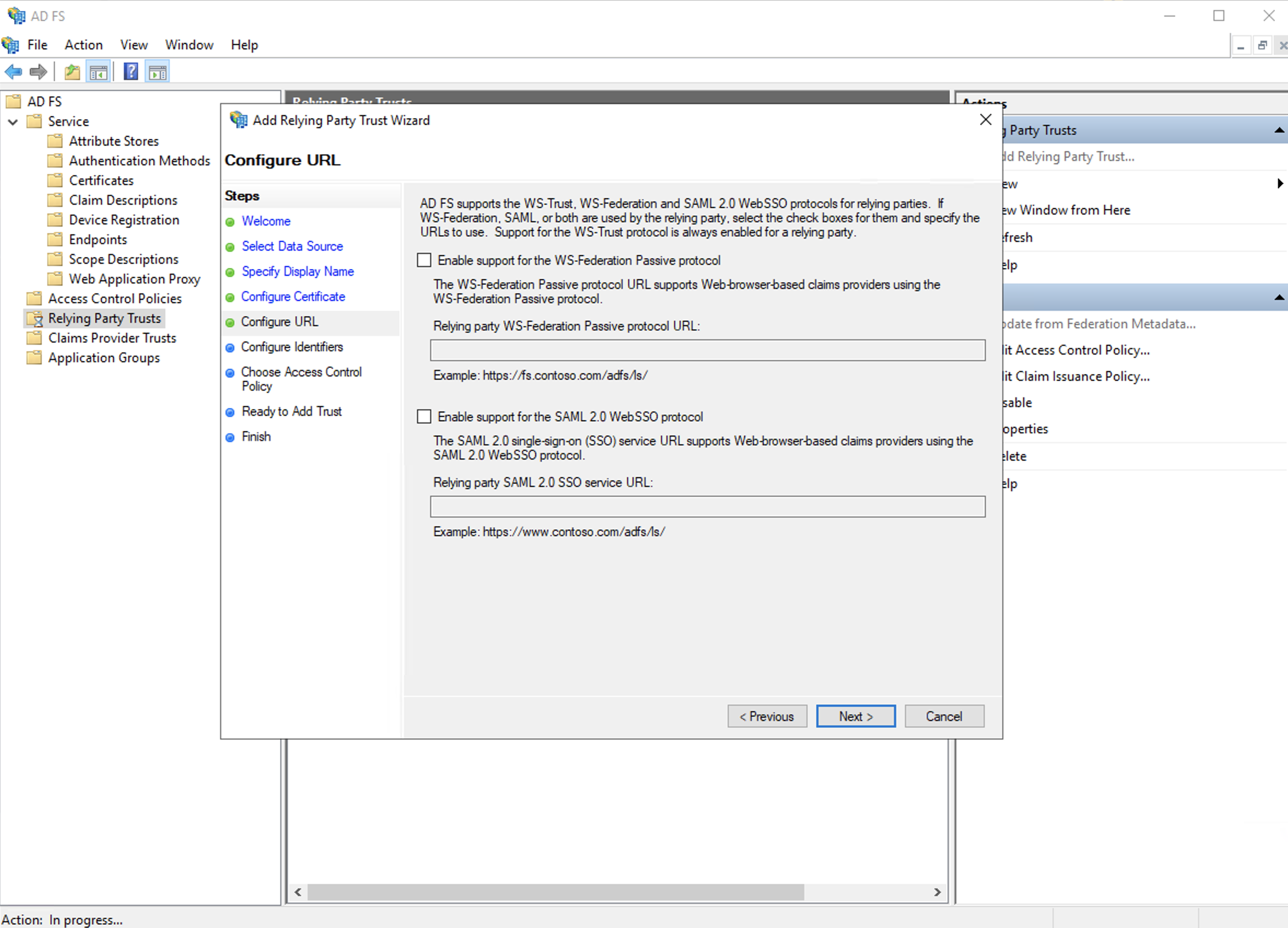

e. 按下 Next 來跳過 URL 設定。

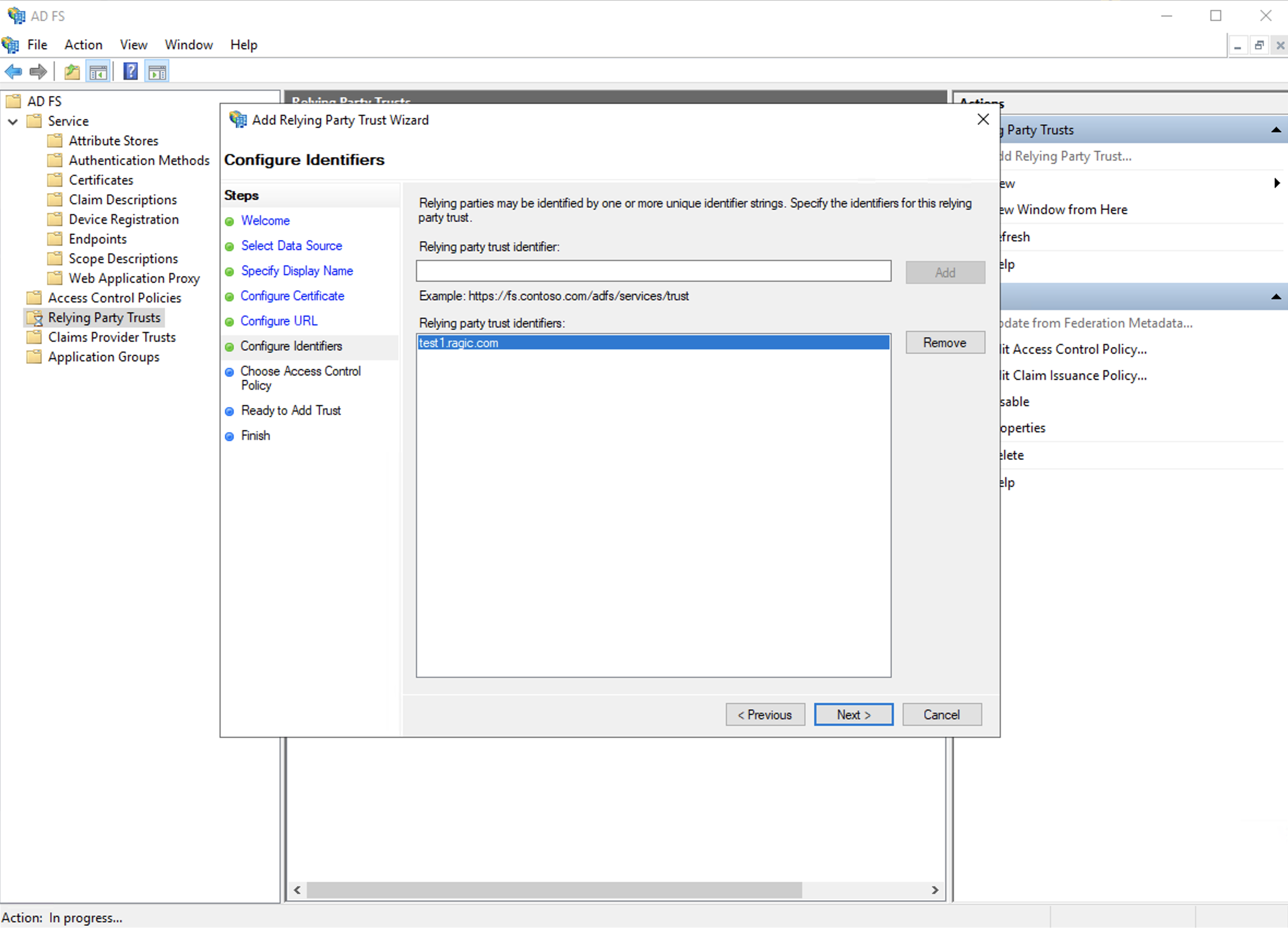

f. 於「Relying Party Trust Identifier」內輸入您伺服器的位置,如 ap2.ragic.com 或是 na3.ragic.com。

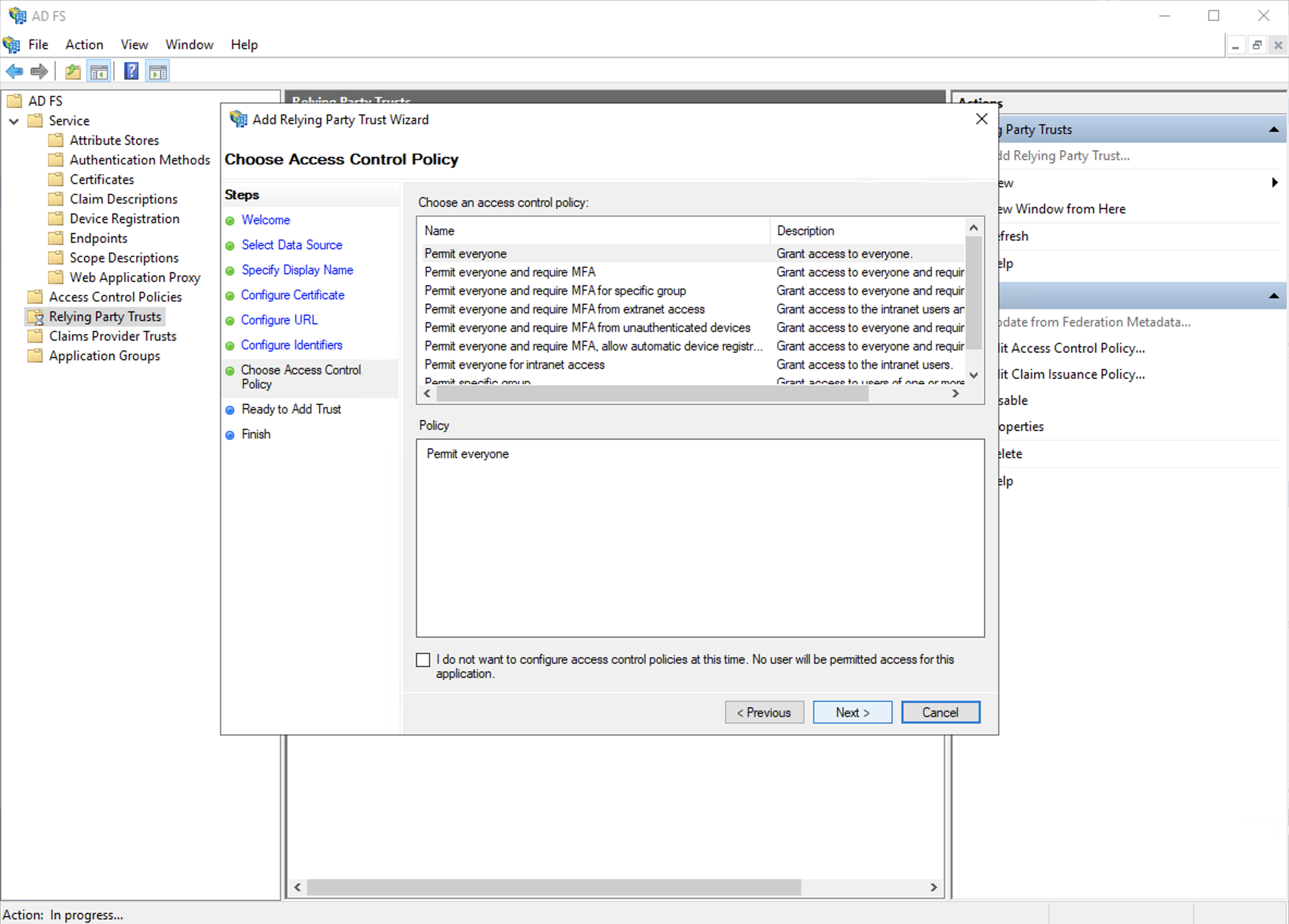

g. 按下 Next 來跳過權限規則設定。

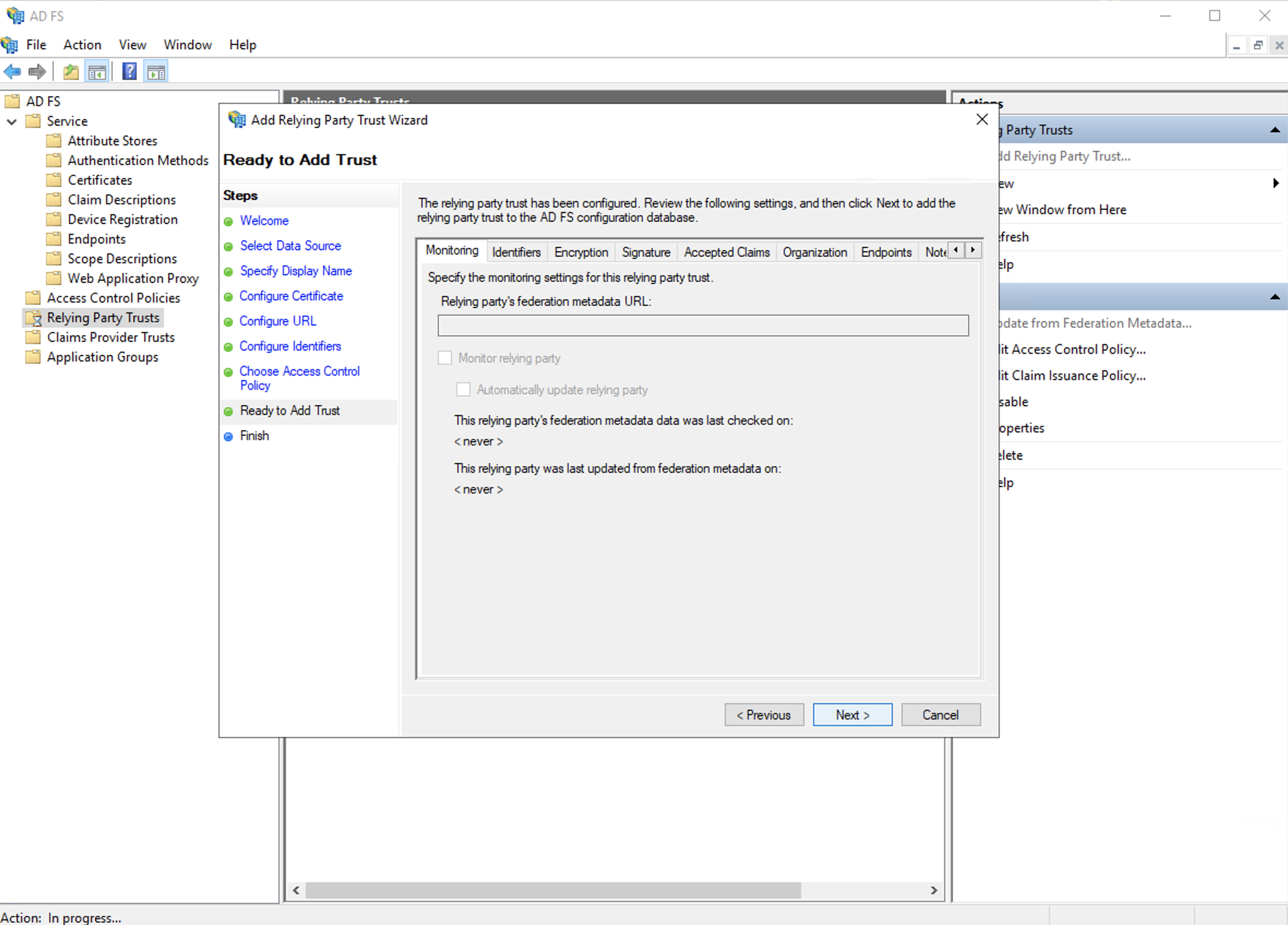

h. 按下 Next 並完成所有設定。

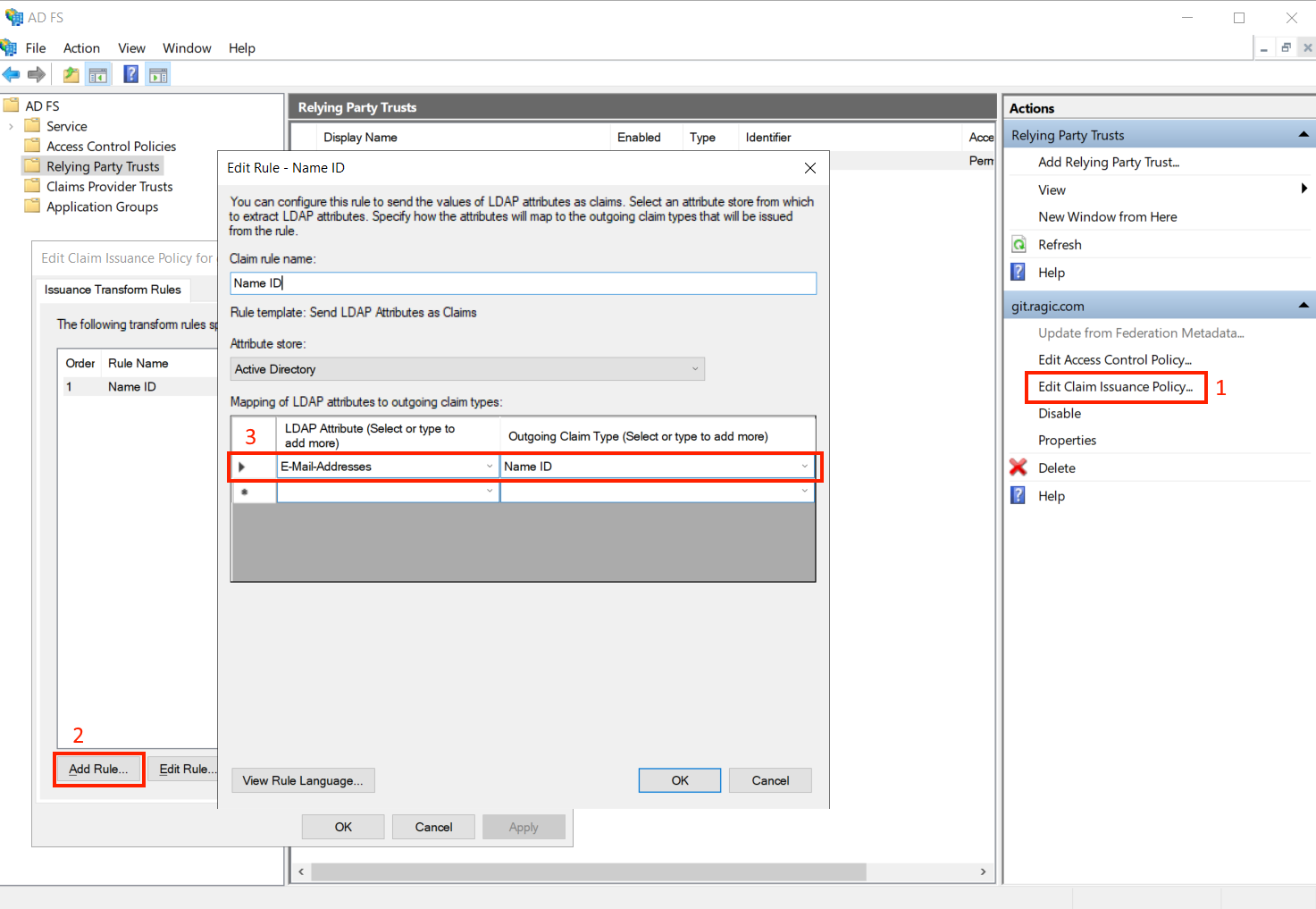

第四步:選擇編輯 Claim Issuance Policy,並按下 Add Rule 來新增一個規則,讓 LDAP Attribute E-mail Address 的 Outgoing Claim Type 為 Name ID。

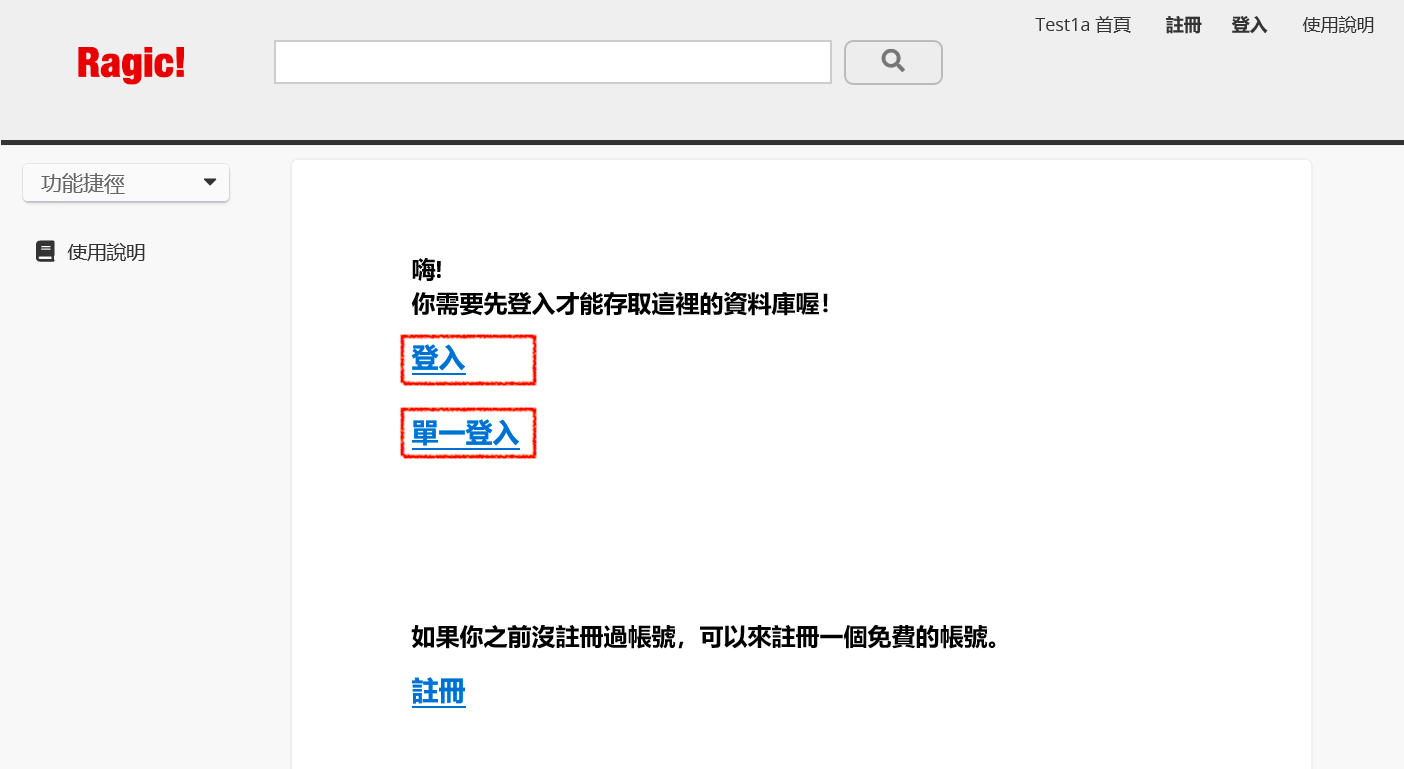

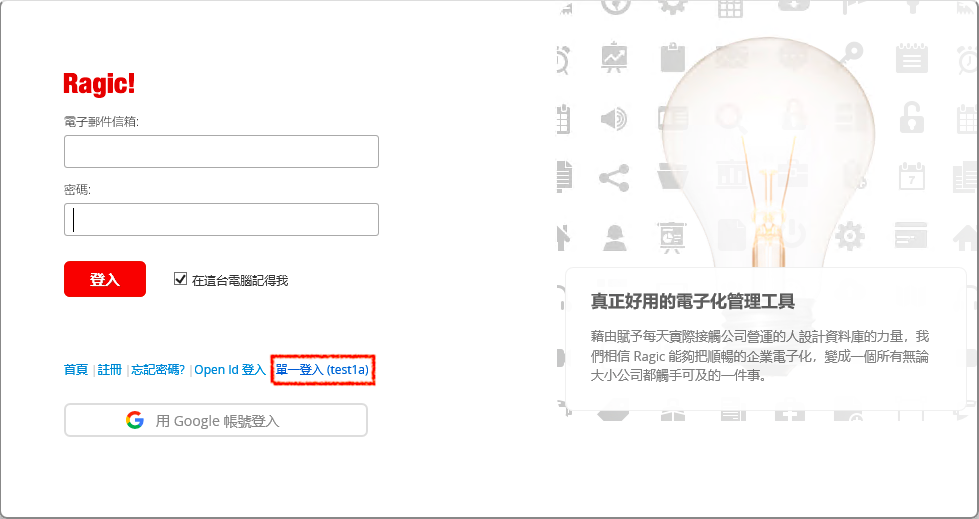

第一步:透過您資料庫的連結來進入資料庫並選擇登入。

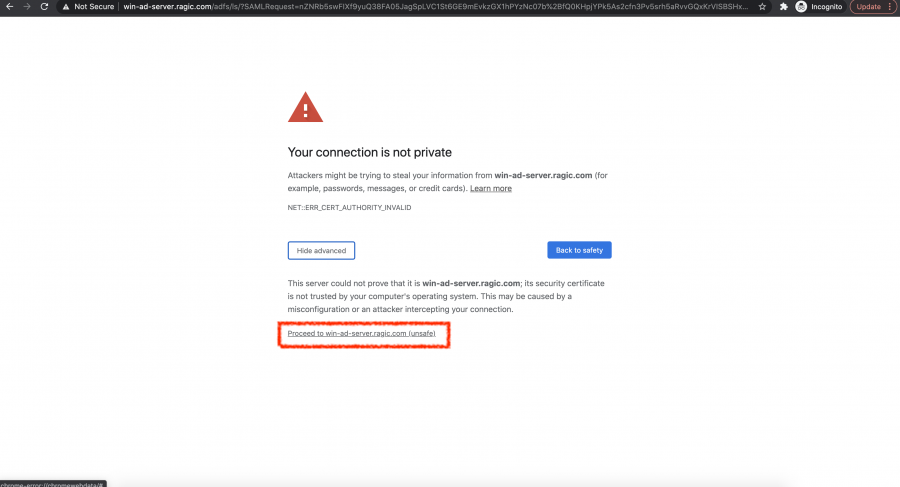

如果看到以下畫面,代表您的 AD 帳號尚未購買一個公開認證的 SSL。但您可以直接按下 Proceed 即可繼續登入。

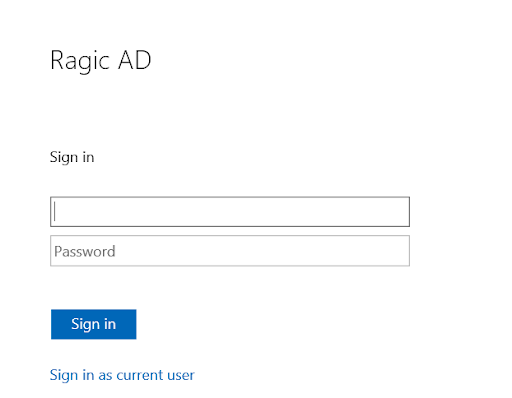

第二步:輸入您 AD 使用者名稱和密碼,接著就可以進入您的資料庫。

感謝您的寶貴意見!

感謝您的寶貴意見!